I virus sono diventati più sofisticati, così come le funzionalità di sicurezza progettate per combatterli. La protezione dello stack forzata dall'hardware in modalità kernel è un'altra difesa avanzata presente in Windows 11.

Il nome potrebbe essere lungo, ma descrive accuratamente la funzione della funzionalità di sicurezza in termini tecnici. Ma cosa si traduce in un inglese semplice? È addirittura necessario? Scopriamolo.

Un corso intensivo sullo stack buffer overflow

Prima di poter capire cosa fa la protezione dello stack applicata dall'hardware, è necessario capire cosa sono gli attacchi di overflow del buffer dello stack, perché è ciò da cui sta cercando di proteggersi. E prima di poterlo capire questo, devi avere un'idea di cosa significhi Stack.

In termini più semplici, lo stack si riferisce agli indirizzi di memoria utilizzati da un programma attivo. A ogni processo o applicazione in esecuzione viene assegnato uno stack, inclusi i processi di sistema. I dati vengono scritti e letti da questo stack, mantenendo una separazione dagli altri processi che utilizzano la memoria.

Ma a volte le cose vanno storte e un programma eccede il suo stack delimitato. Questo è chiamato errore Stack Overflow e può portare a tutti i tipi di comportamenti strani poiché il processo tenta di leggere dati non destinati ad esso.

Cosa sono gli attacchi Stack Buffer Overflow?

Finora abbiamo discusso dell'overflow dello stack nel contesto di un errore non intenzionale. Ma questo fenomeno può anche essere deliberatamente sfruttato per controllare programmi e processi fornendo loro input inaspettati.

Tali attacchi alla memoria, noti anche come programmazione orientata al ritorno o attacchi ROP, sono piuttosto difficili da rilevare per il programma poiché la memoria stessa da cui legge le istruzioni è compromessa. Soprattutto se il programma in questione è un processo centrale del sistema che non può fare affidamento su nessun altro programma di basso livello per verificarsi.

Ciò rende gli attacchi di stack buffer overflow una categoria molto pericolosa di minacce informatiche. Un virus sfruttato da un'ondata di nuovi virus.

La soluzione: protezione dello stack forzata tramite hardware in modalità kernel

Abbiamo parlato di come la mancanza di una base di basso livello per il confronto dei processi di sistema li renda vulnerabili agli attacchi di stack buffer overflow come una normale applicazione. Ma cosa accadrebbe se potessimo stabilire una linea di base nell’hardware sottostante stesso?.

Questo è esattamente ciò che fa la protezione dello stack basata sull'hardware in modalità kernel. Utilizzando la virtualizzazione, la CPU viene isolata dalle applicazioni e dai processi in esecuzione sul computer, proteggendola da qualsiasi manomissione dovuta alla manipolazione della memoria.

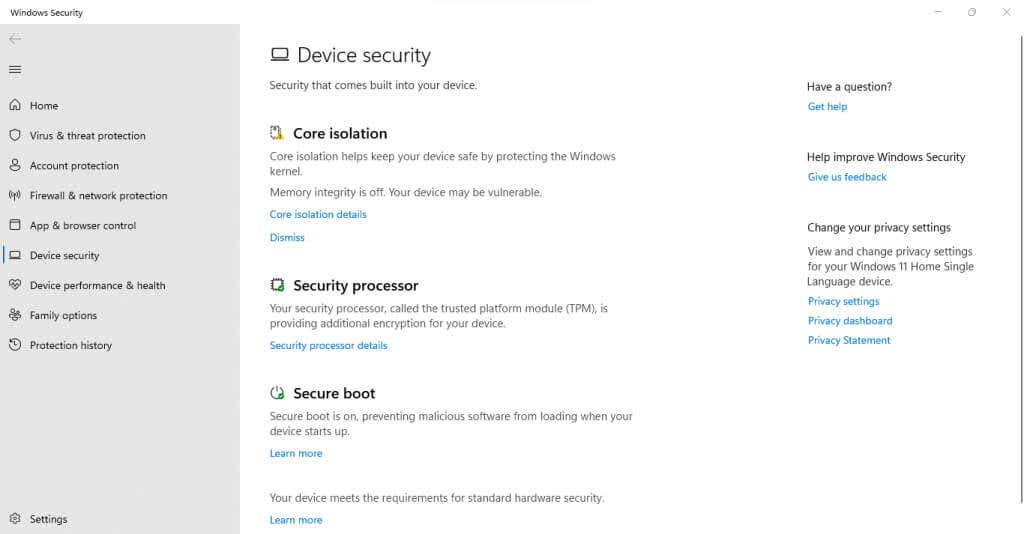

Questo perché gli indirizzi dello stack sono conservati anche in uno stack Shadow parallelo che non è esposto al resto del PC. Ogni volta che un processo in modalità kernel (sostanzialmente funzioni di sistema di basso livello) legge le informazioni, l'indirizzo viene confermato anche con la copia archiviata nello stack ombra. Il processo viene terminato in caso di discrepanze.

Quali sono i requisiti per eseguire la protezione dello stack forzata dall'hardware sul tuo PC?

Essendo una funzionalità di basso livello con dipendenze hardware specifiche, questa protezione dello stack avanzata ha requisiti hardware elevati. Solo i processori che supportano le più recenti funzionalità di virtualizzazione della CPU possono implementare questa misura di sicurezza.

Per Intel, questo significa la tecnologia Control-Flow Enforcement (CET), mentre AMD la chiama semplicemente stack ombra AMD. Anche quando il tuo processore supporta la funzionalità, affinché abbia effetto è necessario abilitare la virtualizzazione della CPU e l'integrità della memoria.

Tieni presente, tuttavia, che anche le funzionalità di sicurezza legate alla virtualizzazione potrebbero avere un impatto minore sulle prestazioni del computer. Questo è principalmente il motivo per cui queste funzionalità di solito non sono abilitate per impostazione predefinita.

Cosa fare se la protezione dello stack forzata dall'hardware in modalità kernel è disattivata?

Esistono molti motivi per cui la protezione dello stack applicata dall'hardware in modalità kernel potrebbe essere disabilitata sul tuo PC. Il tuo processore potrebbe non supportare questa funzionalità o potrebbe richiedere semplicemente l'attivazione manuale.

Ma prima di cercare subito l'opzione e provare ad abilitarla, prenditi un momento per considerare se è necessario. Perché per la maggior parte degli utenti l'isolamento del core e le relative funzionalità di sicurezza potrebbero non essere necessari.

Virus e malware normali vengono gestiti con efficacemente da Microsoft Windows Defender. A meno che il tuo sistema non contenga dati sensibili che potrebbero essere presi di mira specificatamente da hacker dedicati, non hai realmente bisogno della protezione dello stack sul tuo PC.

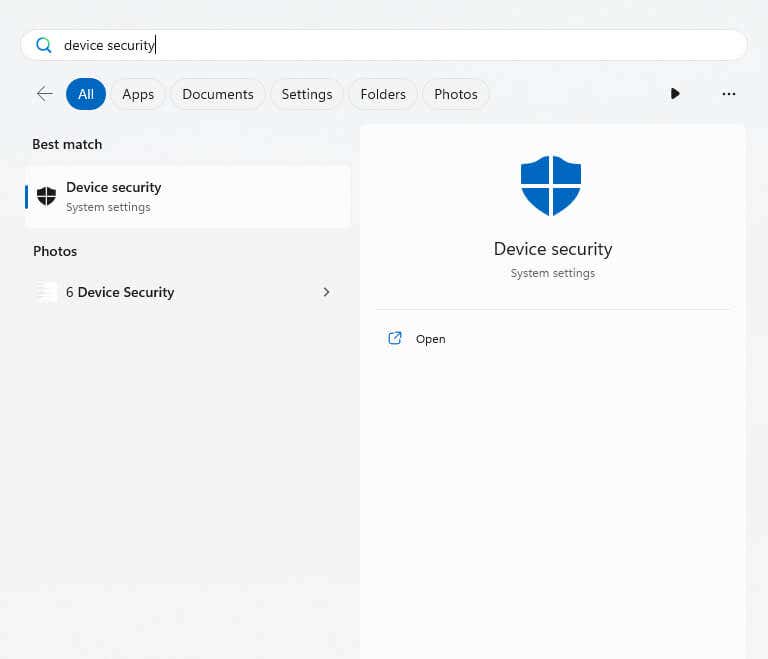

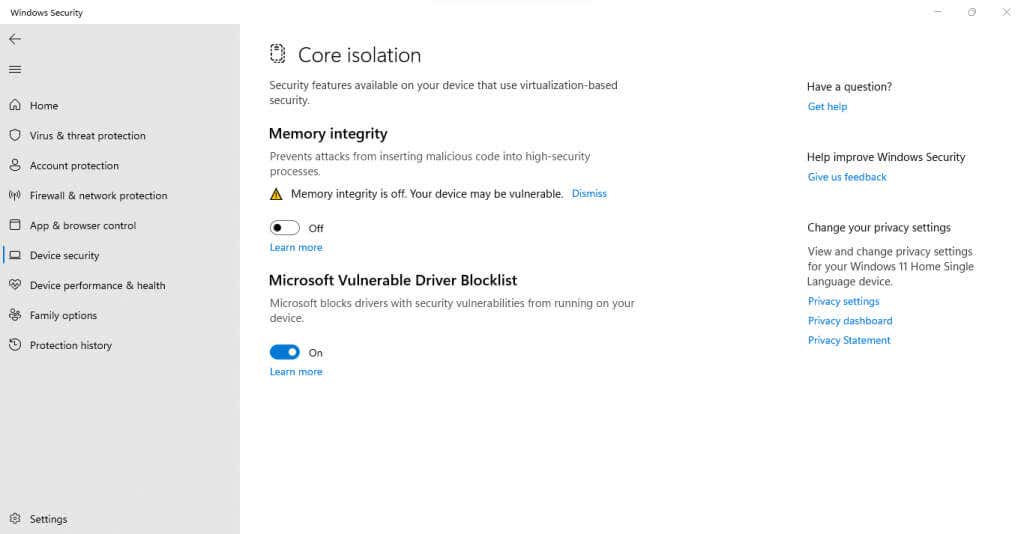

Ma se vuoi abilitare la funzione, ecco come farlo:

Se vedi l'opzione ma è disattivata, devi solo abilitare la virtualizzazione nel BIOS e abilitare l'integrità della memoria. Dopo averlo fatto, puoi attivare la protezione dello stack applicata dall'hardware in modalità kernel. Riavvia il PC e la modifica avrà effetto.

Occasionalmente la funzionalità verrà bloccata da driver incompatibili, a quel punto potrai rimuovere l'aggiornamento dei driver. Sebbene questo problema sia diventato meno comune dopo gli ultimi aggiornamenti.

Vale la pena la protezione dello stack forzata dall'hardware in modalità kernel in Windows 11?

Windows 11 è dotato di numerose funzionalità di sicurezza avanzate progettate per scoraggiare anche i tentativi di hacking più mirati. La maggior parte di queste funzionalità come TPM o Avvio sicuro sono abilitate per impostazione predefinita sui sistemi supportati.

Ma la protezione dello stack applicata dall'hardware in modalità kernel è diversa. Poiché può avere un leggero impatto sulle prestazioni e non è essenziale per la maggior parte dei sistemi, deve essere abilitato manualmente. Per non parlare dei requisiti hardware più rigorosi per questa funzionalità, a differenza del TPM che è quasi universale anche su chip un po' più vecchi.

Quindi, se vedi l'opzione nella finestra Sicurezza del dispositivo e sei preoccupato per attacchi di virus di basso livello, puoi abilitare la protezione dello stack applicata dall'hardware per garantire una sicurezza perfetta. Se l'impatto sulle prestazioni diventa evidente, puoi sempre disattivarlo nuovamente.

.