Esistono molti motivi per tenere traccia dell'attività degli utenti di Windows, tra cui il monitoraggio dei attività dei bambini su Internet, la protezione da accessi non autorizzati, il miglioramento dei problemi di sicurezza e la mitigazione delle minacce interne.

Qui discuteremo del monitoraggio opzioni per una varietà di ambienti Windows, inclusi PC di casa, tracciamento degli utenti della rete server e gruppi di lavoro.

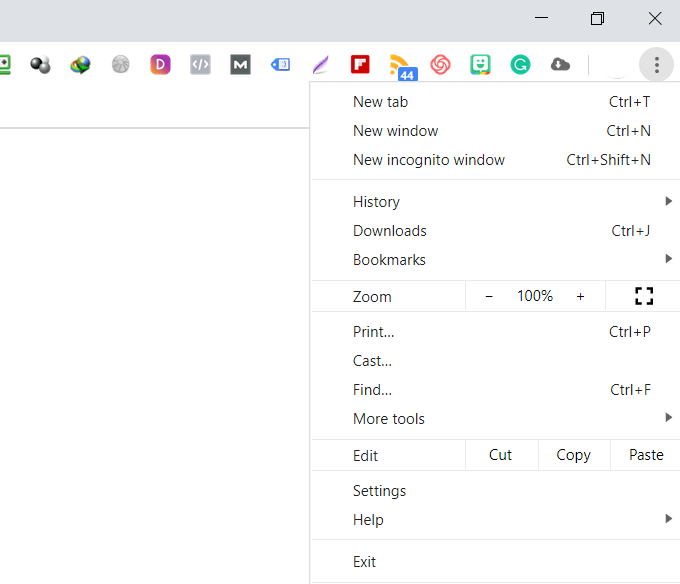

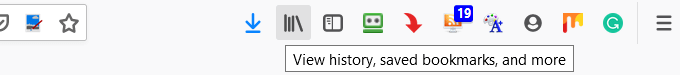

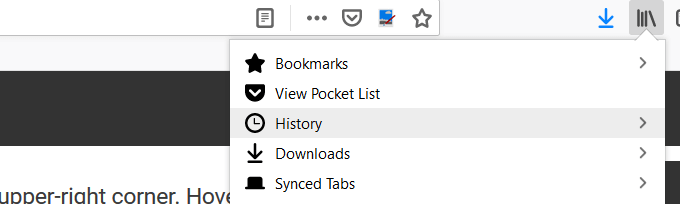

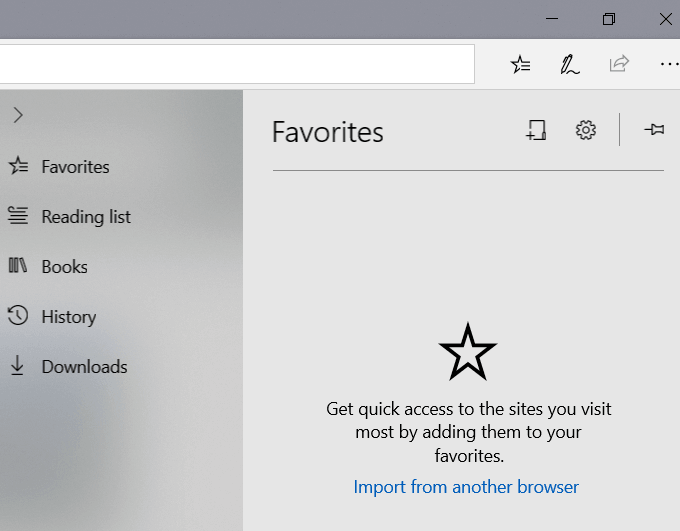

Controlla la tua cronologia web

Se vuoi sapere quali siti qualcuno sul tuo computer (ad esempio mentre i tuoi figli) stanno visitando, puoi trovare tali informazioni tramite la cronologia del browser. Anche se gli utenti esperti di tecnologia potrebbero sapere come nascondere questa cronologia, non fa male controllare.

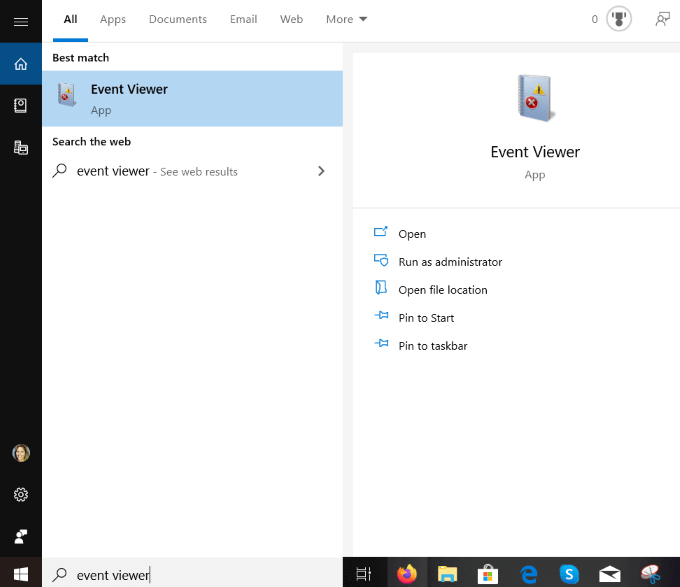

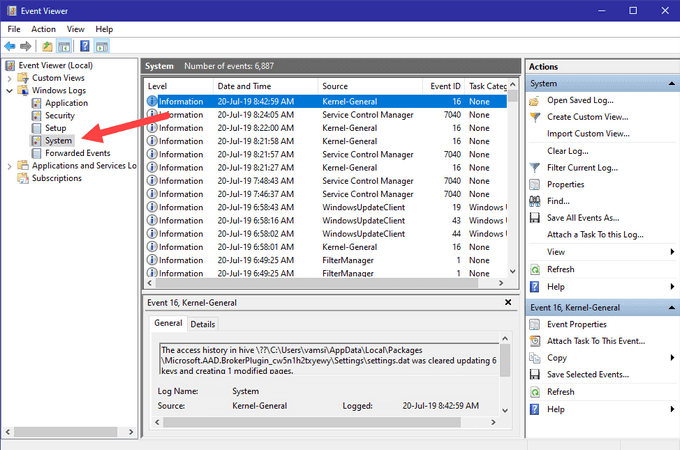

Eventi di Windows

Windows mantiene traccia di tutte le attività degli utenti sul tuo computer. Il primo passo per determinare se qualcun altro sta usando il tuo computer è identificare i tempi in cui era in uso.

Come identificare attività sospette su un server Windows

Se si esegue un ambiente con più server Windows, la sicurezza è fondamentale. Il controllo e il monitoraggio delle attività di Windows per identificare attività sospette è fondamentale per numerosi motivi, tra cui:

È meglio prendere misure preventive piuttosto che aspettare fino a quando si verifica un incidente. È necessario disporre di un solido processo di monitoraggio della sicurezza per vedere chi accede al server e quando. Ciò identificherà gli eventi sospetti nei rapporti sulla sicurezza del server Windows.

In_content_1 all: [300x250] / dfp: [640x360]->Cosa cercare nei report di Windows

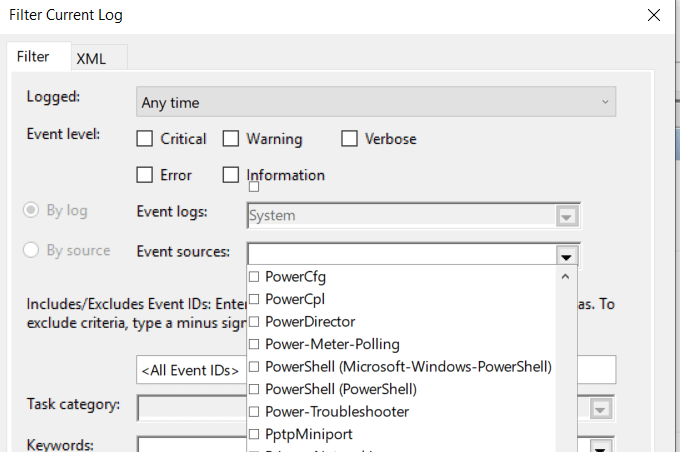

In qualità di amministratore di un server, ci sono diversi eventi da tenere d'occhio per proteggere la tua rete da attività utente di Windows nefasta, tra cui:

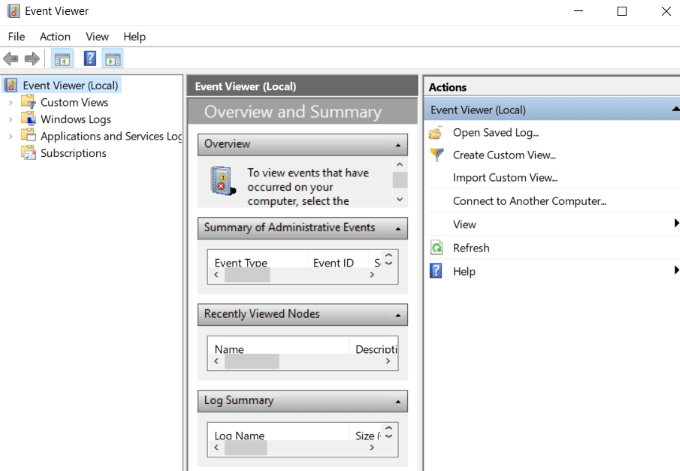

Come discusso in precedenza, gli eventi vengono registrati nel registro eventi in Windows. I tre principali tipi di log nativi sono:

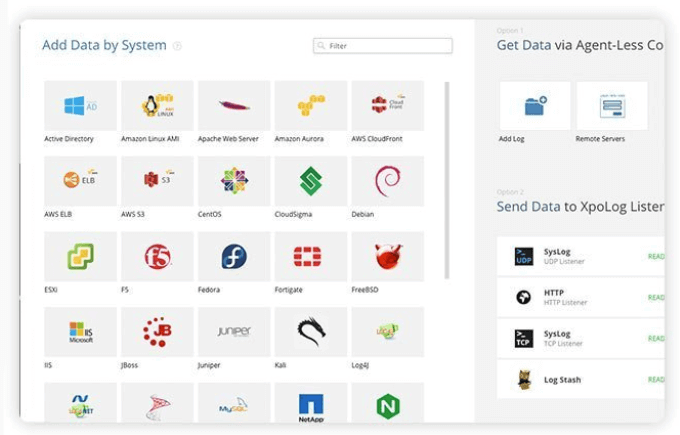

XpoLog7

XpoLog7 è uno strumento di gestione dei log automatizzato per fornire:

Il piano di base è gratuito per sempre per 0,5 GB / giorno. Per coloro che necessitano di più funzionalità, Xpolog7 offre anche diversi opzioni di prezzo.

Come tenere traccia dell'attività dell'utente nei gruppi di lavoro

I gruppi di lavoro sono reti organizzate di computer. Consentono agli utenti di condividere archiviazione, file e stampanti.

È un modo conveniente per lavorare insieme e facile da usare e amministrare. Tuttavia, senza un'adeguata amministrazione, stai aprendo la tua rete a potenziali rischi per la sicurezza che possono interessare tutti i partecipanti al gruppo di lavoro.

Di seguito sono riportati suggerimenti su come tenere traccia dell'attività degli utenti per aumentare la sicurezza della tua rete.

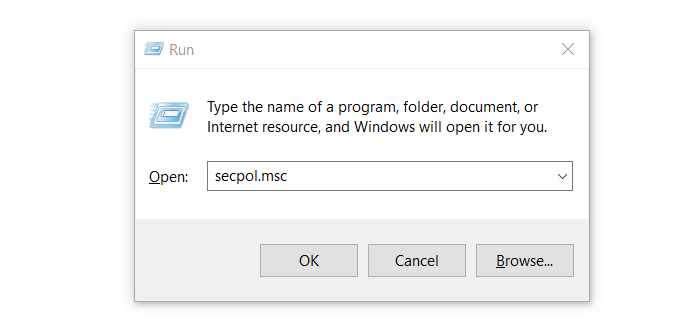

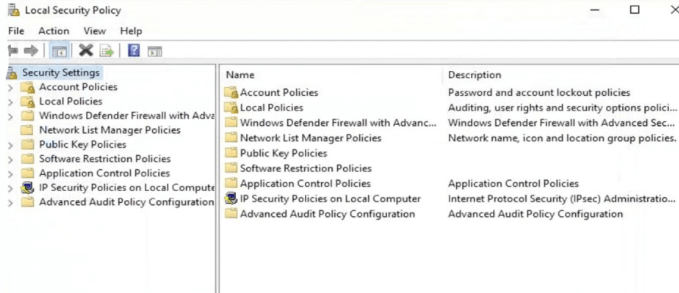

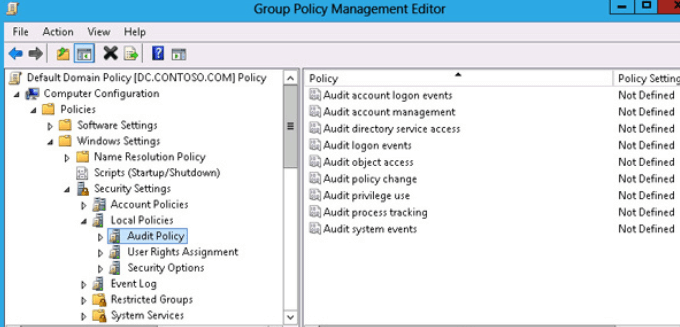

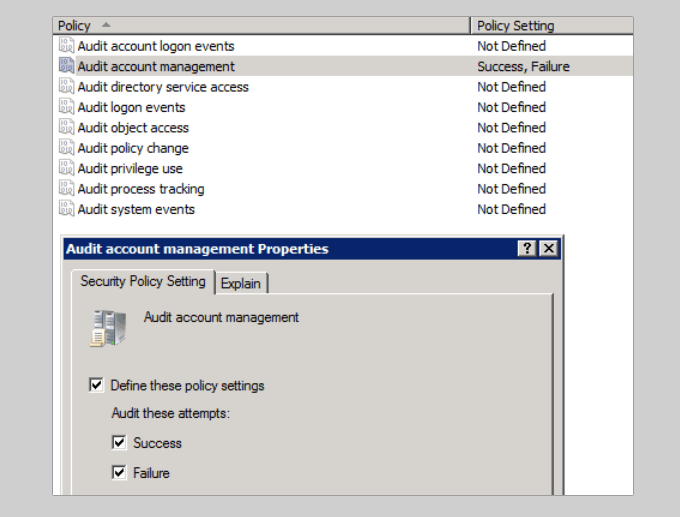

Utilizza i criteri di controllo di Windows

Segui i passaggi seguenti per tenere traccia di ciò che i partecipanti al gruppo di lavoro stanno facendo sulla tua rete.

Questo aprirà il Politica di sicurezza locale.

Ripeti i passaggi precedenti per tutte le voci per tenere traccia dell'attività degli utenti nei gruppi di lavoro. Tieni presente che tutti i computer del tuo gruppo di lavoro devono essere adeguatamente protetti. Se un computer viene infettato, tutti gli altri connessi alla stessa rete sono a rischio.

Keylogger

Programmi di keylogger monitora l'attività della tastiera e tenere un registro di tutto ciò che è stato digitato. Sono un modo efficace per monitorare l'attività degli utenti di Windows per vedere se qualcuno si è intromesso nella tua privacy.

La maggior parte delle persone che usano programmi di keylogger lo fanno per motivi dannosi. Per questo motivo, il tuo programma antimalware probabilmente lo metterà in quarantena. Quindi dovrai rimuovere la quarantena per usarla.

Esistono diversi programmi software keylogger gratuiti tra cui scegliere se sei nel mercato.