Il livello di sicurezza più elevato per un computer è che sia dotato di air gap. È l'unico modo per ridurre la possibilità che il computer venga violato il più vicino possibile allo zero. Qualcosa di meno e un hacker dedicato ci entrerà in qualche modo.

Perché dovrei voler Air Gap un computer?

La persona media non ha bisogno di air gap un computer. Questo è principalmente il dominio di aziende e governi. Per un governo, potrebbe essere uno Banca dati sensibile, un progetto o forse il controllo di un sistema d'arma. Per una società, potrebbe ospitare segreti commerciali, informazioni finanziarie o eseguire un processo industriale. Gruppi di attivisti potrebbe anche farlo per evitare che il loro lavoro si interrompa.

Probabilmente non sei preoccupato per queste cose se utilizzi solo un computer di casa. Tuttavia, implementare solo una o due di queste misure sarà aumentare la tua sicurezza drammaticamente.

Che cos'è un Air Gap?

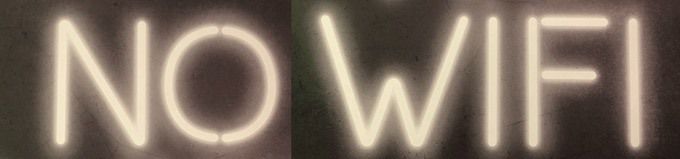

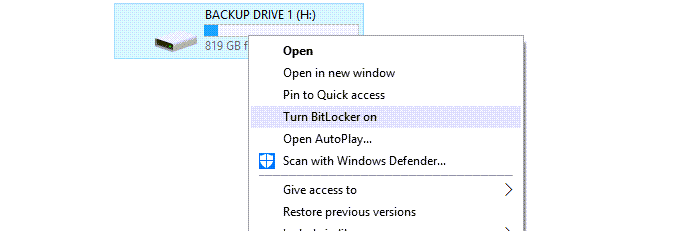

Quando trasmetti divario un computer non c'è niente tra il computer e il resto del mondo tranne l'aria. Ovviamente, da quando è arrivato il WiFi, è cambiato per non significare alcuna connessione con il mondo esterno. Niente che non sia già presente sul computer dovrebbe essere in grado di accedervi. Niente sul computer dovrebbe essere in grado di essere rimosso da esso.

Come faccio a fare Air Gap sul mio computer?

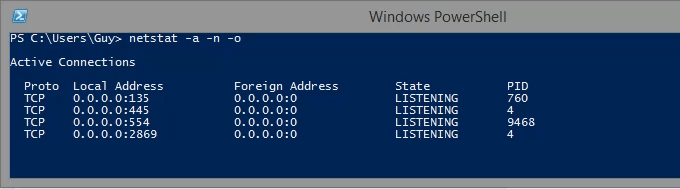

Air gap su un computer non è così semplice come scollegare il cavo di rete e il disabilitare il wifi. Ricorda, questo è un obiettivo di alto valore per hacker criminali e Nation-State Actors (NSA) che lavorano per governi stranieri. Hanno soldi e tempo. Inoltre amano le sfide, quindi per loro è allettante inseguire un computer con aria compressa.

Iniziamo dall'esterno del computer e lavoriamo all'interno:

In_content_1 all: [300 x 250] / dfp: [640 x 360]->

Prestare attenzione ai controsoffitti. Se un aggressore può far apparire un pannello del soffitto e superare il muro, la porta chiusa non significa nulla. Nemmeno finestre. L'unico scopo della stanza dovrebbe essere quello di ospitare quel computer. Se stai archiviando delle cose lì dentro, c'è la possibilità di entrare di nascosto e nascondere un dispositivo di ascolto web camera, microfono o RF.

Avrai anche bisogno di sistemi antincendio sicuri per il computer. Qualcosa che utilizza gas inerti o composti alocarburi è appropriato. Deve essere non distruttivo per il computer, altrimenti l'hacker potrebbe tentare di distruggere il computer attivando gli irrigatori, se possibile.

Il mio computer è sicuro adesso?

Abituati ai termini rischio accettabile e ragionevolmente sicuro. Finché ci saranno hacker, entrambi cappello bianco e cappello nero, continueranno a essere sviluppati nuovi modi per colmare il divario. C'è solo così tanto che puoi fare, ma quando metti in aria il tuo computer è almeno un buon inizio.