Per maggiore sicurezza, volevo limitare l'accesso al mio switch Cisco SG300-10 a un solo indirizzo IP nella mia subnet locale. Dopo inizialmente configurando il mio nuovo switch alcune settimane fa, non ero contento di sapere che chiunque fosse connesso alla mia LAN o WLAN poteva accedere alla pagina di accesso semplicemente conoscendo l'indirizzo IP del dispositivo.

Ho finito con il setacciare il manuale di 500 pagine per capire come bloccare gli indirizzi IP tranne quelli che volevo per l'accesso alla gestione. Dopo un sacco di test e diversi post sui forum di Cisco, l'ho capito! In questo articolo, illustrerò i passaggi per configurare i profili di accesso e le regole dei profili per lo switch Cisco.

Nota: il seguente metodo che sto per Descrive anche ti permette di limitare l'accesso a qualsiasi numero di servizi abilitati sul tuo switch. Ad esempio, è possibile limitare l'accesso a SSH, HTTP, HTTPS, Telnet o tutti questi servizi tramite l'indirizzo IP.

Crea profilo di gestione accesso & amp; Regole

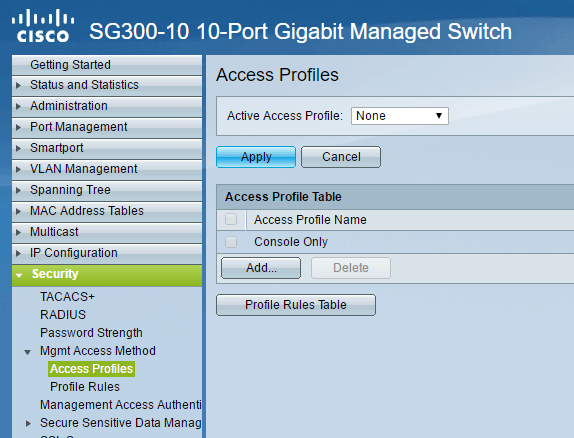

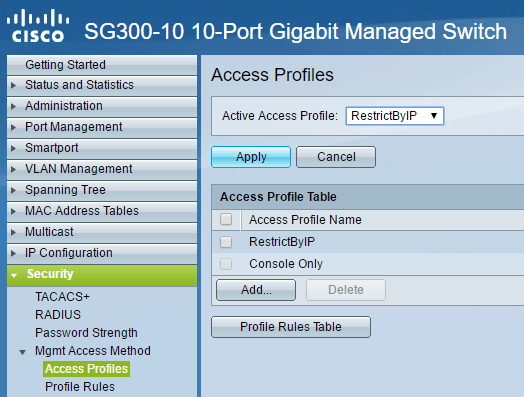

Per iniziare, accedi all'interfaccia Web del tuo switch ed espandi Sicurezza, quindi espandi Metodo di accesso Mgmt. Vai avanti e fai clic su Profili di accesso.

La prima cosa che dobbiamo fare è creare un nuovo profilo di accesso . Per impostazione predefinita, dovresti vedere solo il profilo Solo console. Inoltre, noterai che Nessunoè selezionato accanto a Profilo di accesso attivo. Una volta creato il nostro profilo e le regole, dovremo selezionare qui il nome del profilo per attivarlo.

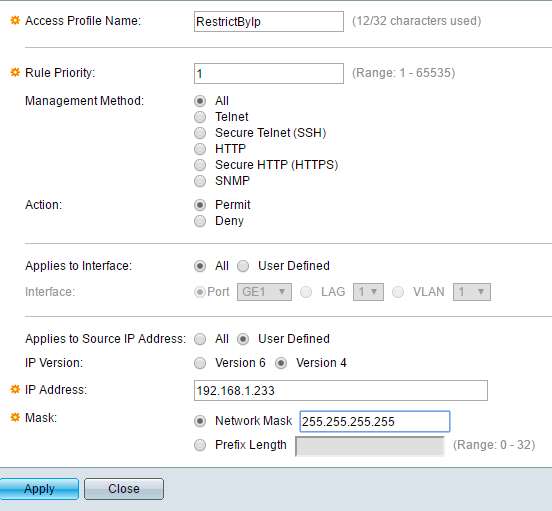

Ora fai clic sul pulsante Aggiungie questo dovrebbe fai apparire una finestra di dialogo in cui potrai dare un nome al tuo nuovo profilo e aggiungere anche la prima regola per il nuovo profilo.

A In alto, dai un nuovo nome al tuo nuovo profilo. Tutti gli altri campi si riferiscono alla prima regola che verrà aggiunta al nuovo profilo. Per Priorità regola, devi scegliere un valore compreso tra 1 e 65535. Il modo in cui Cisco funziona è che la regola con priorità più bassa viene applicata per prima. Se non corrisponde, viene applicata la regola successiva con priorità più bassa.

Nel mio esempio, ho scelto una priorità di 1perché desidero che questa regola venga elaborata primo. Questa regola sarà quella che consente l'indirizzo IP a cui voglio dare accesso allo switch. In Metodo di gestione, puoi scegliere un servizio specifico o scegliere tutto, il che limiterà tutto. Nel mio caso, ho scelto tutto perché ho solo abilitato SSH e HTTPS e gestisco entrambi i servizi da un solo computer.

Si noti che se si desidera proteggere solo SSH e HTTPS, è necessario creare due regole separate. L'azione può essere solo Negao Autorizzazione. Per il mio esempio, ho scelto Permitpoiché questo sarà per l'IP consentito. Successivamente, puoi applicare la regola a un'interfaccia specifica sul dispositivo oppure puoi lasciarla a Tuttiin modo che si applichi a tutte le porte.

In si applica all'indirizzo IP sorgente, dobbiamo scegliere Definito dall'utentequi e quindi scegliere Versione 4, a meno che non si lavori in un Ambiente IPv6, nel qual caso scegli la Versione 6. Ora digita l'indirizzo IP a cui sarà consentito l'accesso e digita una maschera di rete che corrisponda a tutti i bit rilevanti da esaminare.

Ad esempio, poiché il mio indirizzo IP è 192.168.1.233, l'intero indirizzo IP deve essere esaminato e quindi ho bisogno di una maschera di rete 255.255.255.255. Se volessi che la regola si applicasse a tutti sull'intera sottorete, allora userei una maschera di 255.255.255.0. Ciò significherebbe chiunque con un indirizzo 192.168.1.x sarebbe permesso. Questo non è quello che voglio fare, ovviamente, ma spero che questo spieghi come usare la maschera di rete. Si noti che la maschera di rete non è la subnet mask per la propria rete. La maschera di rete dice semplicemente quali bit deve considerare Cisco quando applica la regola.

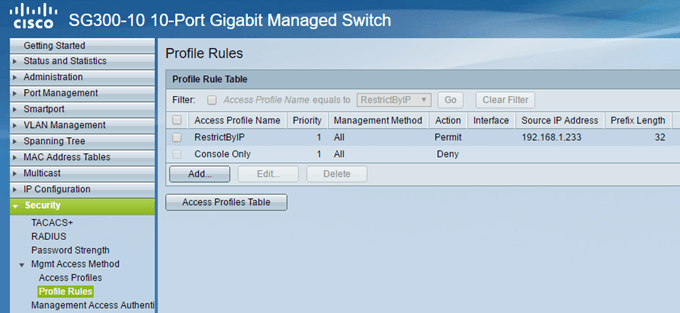

Fai clic su Applicae ora dovresti avere un nuovo profilo di accesso e regola! Fai clic su Regole del profilonel menu a sinistra e dovresti vedere la nuova regola elencata in alto.

Ora dobbiamo aggiungere la nostra seconda regola. Per fare ciò, fai clic sul pulsante Aggiungimostrato nella tabella delle regole del profilo.

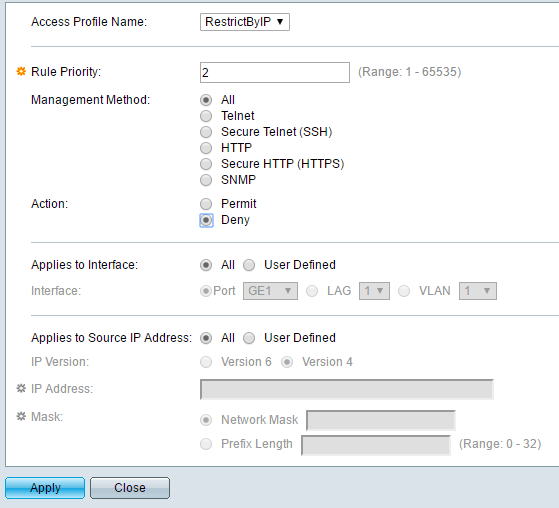

La seconda regola è davvero semplice. Innanzitutto, assicurati che il nome del profilo di accesso sia lo stesso che abbiamo appena creato. Ora, diamo alla regola una priorità di 2e scegli Negaper l'azione . Assicurati che tutto il resto sia impostato su Tutti. Ciò significa che tutti gli indirizzi IP saranno bloccati. Tuttavia, poiché la nostra prima regola verrà elaborata per prima, l'indirizzo IP sarà consentito. Una volta che una regola è stata abbinata, le altre regole vengono ignorate. Se un indirizzo IP non corrisponde alla prima regola, arriverà a questa seconda regola, dove corrisponderà e sarà bloccata. Bello!

Infine, dobbiamo attivare il nuovo profilo di accesso. Per farlo, torna a Profili di accessoe seleziona il nuovo profilo dall'elenco a discesa nella parte superiore (accanto a Profilo di accesso attivo). Assicurati di fare clic su Applicae dovresti andare.

Ricorda che la configurazione è attualmente salvata nella configurazione in esecuzione. Assicurati di andare in Amministrazione- Gestione file- Copia / Salva configurazioneper copiare la configurazione in esecuzione nella configurazione di avvio.

Se si desidera consentire l'accesso a più di un indirizzo IP allo switch, è sufficiente creare un'altra regola come la prima, ma assegnare una priorità più alta. Dovrai anche assicurarti di modificare la priorità della regola Negain modo che abbia una priorità più alta rispetto a tutte le regole Permesso. Se riscontri dei problemi o non riesci a farlo funzionare, sentiti libero di postare nei commenti e cercherò di aiutarti. Buon divertimento!