Praticamente tutti hanno sentito parlare di termini spyware, malware, virus, trojan horse, worm di computer, rootkit, ecc., ma conoscete davvero la differenza tra ognuno di essi? Stavo cercando di spiegare la differenza a qualcuno e mi sono un po 'confuso. Con così tanti tipi di minacce là fuori, è difficile tenere traccia di tutti i termini.

In questo articolo, passerò attraverso alcuni dei più importanti che sentiamo continuamente e ti diciamo le differenze . Prima di iniziare, però, mettiamo prima due termini: spyware e malware. Qual è la differenza tra spyware e malware?

Lo spyware, nel suo significato originale, significava in sostanza un programma installato su un sistema senza la tua autorizzazione o in clandestinamente in bundle con un programma legittimo che raccoglieva informazioni personali su di te quindi inviato a una macchina remota. Tuttavia, lo spyware alla fine è andato oltre il semplice monitoraggio del computer e il termine malware è stato utilizzato in modo intercambiabile.

Il malware è fondamentalmente un tipo di software dannoso destinato a danneggiare il computer, raccogliere informazioni, accedere a dati sensibili , ecc. Il malware include virus, trojan, rootkit, worm, keylogger, spyware, adware e praticamente qualsiasi altra cosa tu possa pensare. Ora parliamo della differenza tra virus, trojan, worm e rootkit.

Virus

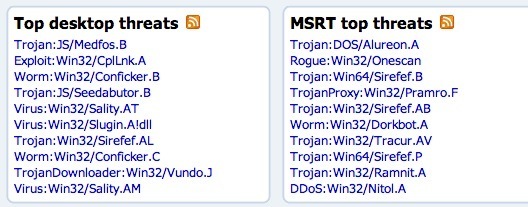

Anche se i virus sembrano come la maggior parte dei malware che trovi in questi giorni, in realtà non lo è. I tipi più comuni di malware sono trojan e worm. Questa affermazione si basa sull'elenco delle principali minacce malware pubblicate da Microsoft:

http://www.microsoft.com/security/portal/threat/views.aspx

Quindi cos'è un virus? È fondamentalmente un programma che può diffondersi (replicare) da un computer a un altro. Lo stesso vale anche per un worm, ma la differenza è che un virus di solito deve iniettarsi in un file eseguibile per poter essere eseguito. Quando viene eseguito l'eseguibile infetto, può quindi diffondersi ad altri eseguibili. Affinché un virus si diffonda, normalmente richiede un qualche tipo di intervento da parte dell'utente.

Se hai scaricato un allegato dalla tua e-mail e questo ha finito per infettare il tuo sistema, questo sarebbe considerato un virus perché richiede all'utente di aprire effettivamente il file. Ci sono molti modi in cui i virus si inseriscono abilmente in file eseguibili. Un tipo di virus, chiamato virus di cavità, può inserirsi nelle sezioni usate di un file eseguibile, quindi non danneggiare il file né aumentare la dimensione del file.

Il tipo più comune di virus al giorno d'oggi è il Virus macro. Questi sono purtroppo virus che iniettano prodotti Microsoft come Word, Excel, Powerpoint, Outlook, ecc. Dal momento che Office è così popolare ed è anche sul Mac, è ovviamente il modo più intelligente di diffondere un virus se è quello che stai cercando di realizzare.

Cavallo di Troia

Un Trojan Horse è un programma malware che non tenta di replicarsi, ma viene installato su un sistema di utenti fingendo di essere un programma software legittimo. Il nome deriva ovviamente dalla mitologia greca poiché il software si presenta come innocuo e quindi induce l'utente a installarlo sul proprio computer.

Una volta che un cavallo di Troia viene installato sul computer di un utente, non tenta di iniettarsi in un file come un virus, ma consente invece all'hacker di controllare a distanza il computer. Uno degli usi più comuni di un computer infettato da un cavallo di Troia lo rende parte di una botnet. Una botnet è fondamentalmente un insieme di macchine connesse su Internet che possono quindi essere utilizzate per inviare spam o eseguire determinati compiti come attacchi Denial-of-service, che rimuovono siti Web.

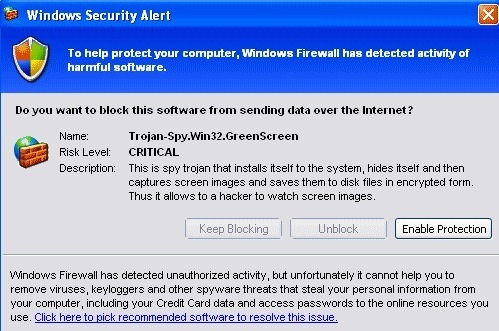

Quando ero al college nel 1998, un pazzo cavallo di Troia popolare all'epoca era Netbus. Nei nostri dormitori, li installavamo sui computer degli altri e giocavamo tutti i tipi di scherzi l'uno sull'altro. Sfortunatamente, la maggior parte dei cavalli di Troia arrestano i computer, rubano dati finanziari, registrano sequenze di tasti, guardano il tuo schermo con le tue autorizzazioni e molte altre cose subdole.

Computer worm

Un worm informatico è proprio come un virus, tranne che può auto-replicarsi. Non solo è in grado di replicarsi autonomamente senza bisogno di un file host in cui iniettarsi, ma normalmente utilizza anche la rete per diffondersi. Ciò significa che un worm può causare seri danni a una rete nel suo insieme, mentre un virus di solito si rivolge a file sul computer che è infetto.

Tutti i worm arrivano con o senza un payload. Senza un payload, il worm si replicherà semplicemente attraverso la rete e alla fine rallenterà la rete a causa dell'aumento del traffico causato dal worm. Un worm con un payload si replica e tenta di eseguire altre attività come l'eliminazione di file, l'invio di e-mail o l'installazione di una backdoor. Una backdoor è solo un modo per aggirare l'autenticazione e ottenere l'accesso remoto al computer.

I worm si sono diffusi principalmente a causa delle vulnerabilità della sicurezza nel sistema operativo. Ecco perché è importante installare gli ultimi aggiornamenti di sicurezza per il tuo sistema operativo.

Rootkit

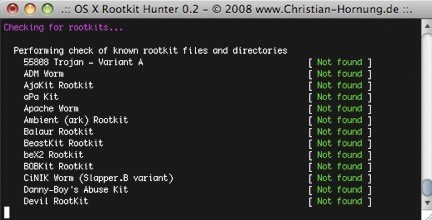

Un rootkit è un malware che è estremamente difficile da rilevare e che cerca attivamente di nascondersi dall'utente, dal sistema operativo e dai programmi anti-virus / anti-malware. Il software può essere installato in vari modi, tra cui lo sfruttamento di una vulnerabilità nel sistema operativo o l'accesso come amministratore al computer.

Dopo che il programma è stato installato e finché dispone di privilegi di amministratore completi, il il programma andrà quindi a nascondersi e ad alterare il SO e il software attualmente installati per prevenire il rilevamento in futuro. I rootkit sono ciò che senti spegnendo l'antivirus o installando nel kernel del sistema operativo, per cui l'unica opzione a volte è quella di reinstallare l'intero sistema operativo.

I rootkit possono anche venire con payload in cui nascondono altri programmi come virus e keylogger. Per sbarazzarsi di un root kit senza reinstallare il sistema operativo, gli utenti devono prima fare il boot su un sistema operativo alternativo e poi provare a pulire il rootkit o almeno a copiare i dati critici.

Si spera che questa breve panoramica ti dia un migliore senso di ciò che la terminologia diversa significa e come si relazionano tra loro. Se hai qualcosa da aggiungere che mi è mancato, sentiti libero di postarlo nei commenti. Buon divertimento!