Il pensiero di proteggerti da hacker, spie e attacchi dannosi dovrebbe essere in prima linea nella tua mente ogni volta che ti connetti a Internet. Questo è lo scopo principale di entrambi Tor e VPN. Ma quando parli di Tor vs VPN, quanto ne sai davvero?

Quando si tratta di garantire che le nostre informazioni personali e attività online rimangano private, VPN e Tor sono gli strumenti più potenti che è possibile utilizzare. Entrambi condividono sorprendenti somiglianze, ma sono le loro differenze che li rendono utili in situazioni di nicchia. Indipendentemente dal fatto di aggirare un geoblock o navigare attraverso la rete oscura, dovrai capire quale scelta è giusta per quale situazione.

Che cos'è Tor e come funziona?

Tor, breve per The Onion Router, è un software gratuito che fornisce un servizio di traffico nascosto, proteggendo la tua identità crittografando il tuo traffico online e instradandolo attraverso più nodi gestiti da volontari.

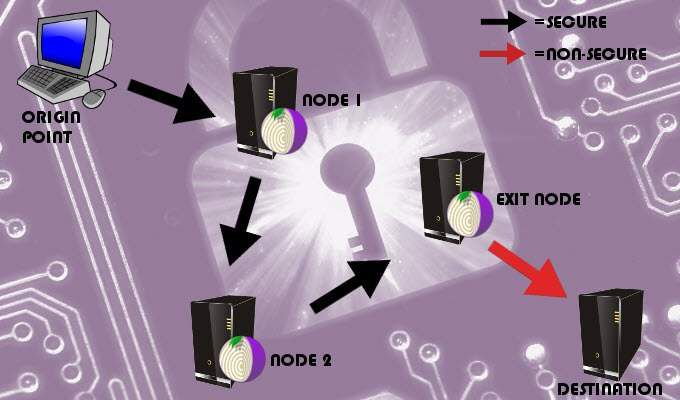

Ogni nodo beneficia della crittografia multistrato, che consente alla rete di vedere solo l'indirizzo IP del nodo prima e dopo. Anche il nodo di uscita è visibile e l'unico in grado di vedere i tuoi dati crittografati.

Poiché i nodi sono gestiti da volontari, chiunque è libero di impostare un nodo di uscita. Il problema è che un nodo con una configurazione scarsa può raccogliere informazioni private che possono rimanere visibili agli hacker e alle spie. Tor impedirà che tutte le attività di navigazione vengano ricollegate a te, ma chiunque può vedere il tuo traffico una volta uscito dalla rete. Tutto tranne da dove inizia, cioè.

Per proteggere la tua privacy, dovresti evitare di inviare messaggi privati e altre informazioni sensibili sulla tua connessione.

In_content_1 all: [300x250] / DFP: [640x360]->Tor mapperà un percorso che inizia dal tuo dispositivo, instradandoti attraverso due nodi selezionati casualmente, fino a raggiungere finalmente un nodo di uscita. Prima di inviare il pacchetto di dati al primo nodo, Tor applica tre livelli di crittografia.

Il primo nodo su trip rimuoverà il livello più esterno, che è il livello che sa dove è diretto il pacchetto di dati. Il secondo nodo ripeterà questo processo, inviando il pacchetto di dati al nodo di uscita della rete.

Il nodo di uscita rimuove il livello finale, rivelando tutte le informazioni che il pacchetto di dati stava trasportando. Per indovinare gli hacker, Tor continuerà a utilizzare gli stessi tre nodi per non più di 10 minuti prima di creare un percorso completamente nuovo e casuale per il tuo traffico.

I vantaggi di Tor

Cosa sono le VPN e come funzionano?

Una rete privata virtuale (VPN) fornisce la crittografia end-to-end dal dispositivo a un server remoto in qualsiasi paese in cui è disponibile un server. Durante l'utilizzo di una VPN, il tuo indirizzo IP è nascosto, facendolo apparire come se stessi accedendo a Internet dalla posizione del server remoto invece che dalla tua posizione attuale.

Dovrai scegliere un provider, creare un account, avviare il client dal tuo dispositivo, accedere in, quindi selezionare il server appropriato. Un server appropriato dipende dalle tue esigenze. Per una connessione più sicura e rapida, è preferibile un server vicino. Se stai cercando di eludere il contenuto bloccato nella regione, connettiti a un server in un altro paese con meno restrizioni.

Una volta connessi, tutti i dati verranno crittografati prima di essere instradati attraverso il server scelto. I dati attraverseranno quindi il tunnel fino al sito Web a cui stai tentando di accedere. Il tuo IP sarà mascherato dal sito Web e al suo posto sarà l'indirizzo IP del server, rendendo l'accesso completamente anonimo.

I vantaggi di una VPN

Tor vs VPN - Combinare forze

Combinando sia Tor che VPN, puoi creare un motore di sicurezza online e protezione della privacy. Esistono due modi per combinare VPN e Tor; Tor su VPN o VPN su Tor. La scelta sarà determinata dalle tue esigenze.

Tor Over VPN

Prima di aprire Tor, è necessario stabilire una connessione VPN. Farlo in questo modo consentirà alla VPN di crittografare il tuo traffico prima di fare la tua attività su Tor. Ciò nasconderà la tua attività Tor dal tuo ISP.

Il tuo ISP non sarà in grado di vedere i dati inviati su Tor, anche se possono ancora vedere che sei connesso ad esso. Poiché il nodo di accesso Tor non è in grado di vedere il tuo IP reale, verrà mostrato l'IP del tuo server VPN, aumentando il tuo anonimato.

Il tuo traffico, tuttavia, non viene crittografato quando esce dalla rete Tor, lasciandoti senza protezione da nodi di uscita dannosi. Dovrai comunque stare molto attento a inviare informazioni sensibili tramite la tua connessione.

Scegli Tor su VPN se:

VPN Over Tor

L'uso di questo metodo andrà nella direzione opposta a Tor tramite VPN. Dovrai connetterti alla rete Tor prima di accedere alla tua VPN. Ciò richiederà che tu sia tecnicamente più sano, poiché dovrai configurare il tuo client VPN in modo che funzioni con Tor.

Il nodo di uscita di Tor reindirizza il tuo traffico al tuo server VPN, eliminando il rischio di nodi di uscita dannosi . Ciò accade perché il tuo traffico viene decrittografato dopo che ha lasciato la rete Tor.

Il nodo di ingresso sarà ancora in grado di vedere il tuo IP reale, ma la tua VPN vedrà solo l'indirizzo del nodo di uscita. Ciò nasconde il fatto che stai utilizzando una VPN dal tuo ISP, ma possono vedere che sei sulla rete Tor. Questa configurazione renderà più semplice il bypass del geo-blocco, consentendoti di accedere ad alcuni nodi Tor che inizialmente non eri in grado di eseguire.

Scegli VPN su Tor se: