I rootkit sono utilizzati dagli hacker per nascondere malware persistenti e apparentemente non rilevabili all'interno del dispositivo che rubano silenziosamente dati o risorse, a volte nel corso di più anni. Possono anche essere utilizzati in modo keylogger in cui i tuoi tasti e le comunicazioni sono monitorati fornendo allo spettatore informazioni sulla privacy.

Questo particolare metodo di hacking ha visto maggiore rilevanza prima del 2006, prima che Microsoft Vista richiedesse ai fornitori di firmare digitalmente tutti i driver di computer. Kernel Patch Protection (KPP) ha fatto sì che gli autori di malware cambiassero i loro metodi di attacco e solo recentemente dal 2018 con gli Zacinlo operazione di frode, i rootkit sono tornati sotto i riflettori.

I rootkit precedenti al 2006 erano tutti specificamente basati su sistemi operativi. La situazione di Zacinlo, un rootkit della famiglia di malware Detrahere, ci ha dato qualcosa di ancora più pericoloso sotto forma di un rootkit basato su firmware. Indipendentemente da ciò, i rootkit rappresentano solo circa l'uno percento di tutto l'output di malware rilevato ogni anno.

Anche così, a causa del pericolo che possono presentare, sarebbe prudente capire come funziona il rilevamento dei rootkit che potrebbero essersi già infiltrati nel sistema.

Rilevamento dei rootkit in Windows 10 (In -Profondità)

Zacinlo aveva in realtà è in gioco da quasi sei anni prima di essere scoperto prendendo di mira la piattaforma Windows 10. Il componente rootkit era altamente configurabile e si proteggeva dai processi ritenuti pericolosi per la sua funzionalità ed era in grado di intercettare e decrittografare le comunicazioni SSL.

Cifrava e memorizzava tutti i suoi dati di configurazione nel registro di Windows e, mentre Windows si stava chiudendo, riscriversi dalla memoria al disco usando un nome diverso e aggiornare la sua chiave di registro. Ciò ha contribuito a eludere il rilevamento da parte del software antivirus standard.

In_content_1 all: [300x250] / dfp: [640x360]->Questo dimostra che un software antivirus o antimalware standard non è sufficiente per rilevare i rootkit. Tuttavia, ci sono alcuni programmi antimalware di livello superiore che ti avviseranno dei sospetti di un attacco rootkit.

I 5 principali attributi di un buon software antivirus

La maggior parte dei principali programmi antivirus oggi eseguirà tutti e cinque questi importanti metodi per rilevare i rootkit.

Esecuzione di scansioni di root

Esecuzione di un la scansione rootkit è il tentativo migliore per rilevare l'infezione rootkit. Molto spesso il tuo sistema operativo non è affidabile per identificare un rootkit da solo e presenta una sfida per determinarne la presenza. I rootkit sono spie principali, che coprono le loro tracce quasi ad ogni turno e in grado di rimanere nascosti in bella vista.

Se sospetti che si sia verificato un attacco di virus rootkit sulla tua macchina, una buona strategia per il rilevamento sarebbe quella di spegnere il computer ed eseguire la scansione da un sistema pulito noto. Un modo infallibile per individuare un rootkit all'interno della macchina è attraverso un'analisi del dump della memoria. Un rootkit non può nascondere le istruzioni che dà al tuo sistema mentre le esegue nella memoria della macchina.

Uso di WinDbg per l'analisi dei malware

Microsoft Windows ha fornito il proprio strumento di debug multifunzione che può essere utilizzato per eseguire scansioni di debug su applicazioni, driver o sul sistema operativo stesso. Eseguirà il debug del codice in modalità kernel e in modalità utente, aiuterà ad analizzare i dump di crash ed esaminerà i registri della CPU.

Alcuni sistemi Windows verranno con WinDbg già raggruppati. Quelli senza dovrà scaricarlo dal Microsoft Store. Anteprima WinDbg è la versione più moderna di WinDbg, che offre immagini visive più facili, finestre più veloci, script completi e gli stessi comandi, estensioni e flussi di lavoro dell'originale.

At il minimo indispensabile, è possibile utilizzare WinDbg per analizzare un dump di memoria o crash, incluso un Blue Screen Of Death (BSOD). Dai risultati, puoi cercare gli indicatori di un attacco di malware. Se ritieni che uno dei tuoi programmi possa essere ostacolato dalla presenza di malware o stia utilizzando più memoria del necessario, puoi creare un file di dump e utilizzare WinDbg per analizzare.

Un dump di memoria completo può occupare spazio su disco significativo, quindi potrebbe essere preferibile eseguire un dump Kernel-Modeo Small Memory. Un dump in modalità kernel conterrà tutte le informazioni sull'utilizzo della memoria da parte del kernel al momento del crash. Un dump di memoria piccola conterrà le informazioni di base su vari sistemi come driver, kernel e altro, ma è molto piccolo in confronto.

I dump di memoria piccola sono più utili per analizzare perché si è verificato un BSOD. Per rilevare i rootkit, una versione completa o del kernel sarà più utile.

Creazione di un file di dump in modalità kernel

Un file di dump in modalità kernel può essere creato in tre modi:

Andremo con la scelta numero tre.

Per eseguire il file di dump necessario, è sufficiente immettere il seguente comando nella finestra di comando di WinDbg.

Sostituisci FileNamecon un nome appropriato per il file di dump e "?" con un f. Assicurati che la "f" sia minuscola, altrimenti creerai un diverso tipo di file di dump.

Una volta che il debugger ha eseguito il suo corso (la prima scansione richiederà molti minuti), un file di dump sono stati creati e sarai in grado di analizzare le tue scoperte.

Capire cosa sta cercando, come l'utilizzo della memoria volatile (RAM), per determinare la presenza di un rootkit richiede esperienza e test. È possibile, anche se non consigliato a un principiante, testare le tecniche di rilevamento malware su un sistema live. Per fare ciò occorreranno ancora competenze e conoscenze approfondite sul funzionamento di WinDbg in modo da non distribuire accidentalmente un virus vivo nel tuo sistema.

Esistono modi più sicuri e più adatti ai principianti per scoprire il nostro bene- nemico nascosto.

Metodi di scansione aggiuntivi

Il rilevamento manuale e l'analisi comportamentale sono anche metodi affidabili per rilevare i rootkit. Il tentativo di scoprire la posizione di un rootkit può essere un grosso problema, quindi, invece di prendere di mira il rootkit stesso, puoi invece cercare comportamenti simili a rootkit.

Puoi cercare rootkit nei bundle di software scaricati utilizzando Opzioni di installazione avanzate o personalizzate durante l'installazione. Quello che devi cercare sono tutti i file non familiari elencati nei dettagli. Questi file devono essere eliminati oppure è possibile effettuare una rapida ricerca online per eventuali riferimenti a software dannoso.

I firewall e i relativi report di registrazione sono un modo incredibilmente efficace per scoprire un rootkit. Il software ti avviserà se la tua rete è sotto esame e dovrebbe mettere in quarantena eventuali download non riconoscibili o sospetti prima dell'installazione.

Se sospetti che un rootkit possa essere già sul tuo computer, puoi immergerti nei rapporti di registrazione del firewall e cercare qualsiasi comportamento insolito.

Revisione dei rapporti di registrazione del firewall

Potrai vuoi rivedere i tuoi attuali rapporti di registrazione del firewall, creando un'applicazione open source come IP Traffic Spycon funzionalità di filtro dei registri del firewall, uno strumento molto utile. I rapporti ti mostreranno ciò che è necessario vedere in caso di attacco.

Se si dispone di una rete di grandi dimensioni con un firewall di filtraggio dell'uscita autonomo, IP Traffic Spy non sarà necessario. Invece, dovresti essere in grado di vedere i pacchetti in entrata e in uscita per tutti i dispositivi e le stazioni di lavoro sulla rete tramite i registri del firewall.

Che tu sia in una casa o in una piccola impresa, puoi usare il modem fornito dall'ISP o, se ne possiedi uno, un firewall o router personale per recuperare i log del firewall. Sarai in grado di identificare il traffico per ciascun dispositivo connesso alla stessa rete.

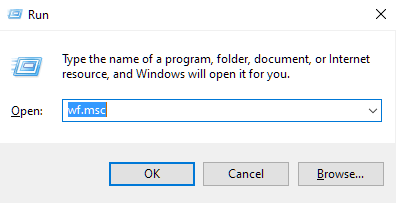

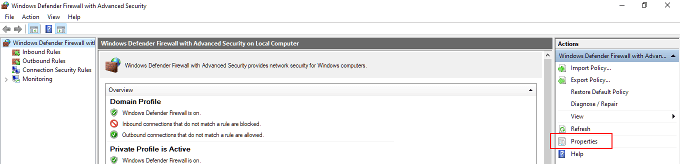

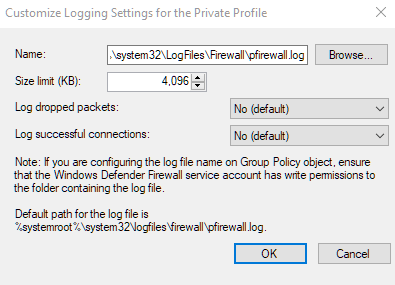

Potrebbe anche essere utile abilitare i file di registro di Windows Firewall. Per impostazione predefinita, il file di registro è disabilitato, il che significa che non sono state scritte informazioni o dati.

Tieni d'occhio qualsiasi cosa fuori dall'ordinario nei file di registro. Anche il minimo errore di sistema può indicare un'infezione da rootkit. Qualcosa sulla falsariga di un eccessivo utilizzo della CPU o della larghezza di banda quando non si esegue nulla di troppo impegnativo, o affatto, può essere un indizio importante.