Come professionista IT, monitorizzo regolarmente i computer degli impiegati e le e-mail. È essenziale in un ambiente di lavoro per scopi amministrativi e di sicurezza. Monitoraggio della posta elettronica, ad esempio, consente di bloccare gli allegati che potrebbero contenere virus o spyware. L'unica volta che devo collegarmi a un computer degli utenti e lavorare direttamente sul loro computer è risolvere un problema.

Tuttavia, se ritieni di essere monitorato quando non dovresti esserlo, ci sono alcuni piccoli trucchi che puoi usare per determinare se hai ragione. Prima di tutto, per monitorare qualcuno, un computer significa che possono guardare tutto ciò che stai facendo sul tuo computer in tempo reale. Bloccando siti porno, rimuovendo allegati o bloccando lo spam prima che arrivi alla tua casella di posta, ecc. Non è un vero monitoraggio, ma più come un filtro.

L'unico GRANDE problema che voglio sottolineare prima di proseguire è che se sei in un ambiente aziendale e pensate di essere monitorati, dovreste presumere che possano vedere TUTTO quello che fate sul computer. Inoltre, supponi che non sarai in grado di trovare effettivamente il software che sta registrando tutto. Negli ambienti aziendali, i computer sono così personalizzati e riconfigurati che è quasi impossibile rilevare qualsiasi cosa, a meno che tu non sia un hacker. Questo articolo è più orientato verso gli utenti domestici che pensano che un amico o un familiare stia provando a monitorarli.

Monitoraggio del computer

Quindi, se pensi ancora che qualcuno ti stia spiando, ecco cosa puoi fare! Il modo più semplice e semplice con cui qualcuno può accedere al tuo computer è usare il desktop remoto. La cosa buona è che Windows non supporta più connessioni simultanee mentre qualcuno è collegato alla console (c'è un trucco per questo, ma non mi preoccuperei). Ciò significa che se sei connesso al tuo computer XP, 7 o Windows 8 e qualcuno deve connettersi ad esso utilizzando la funzione BUILT-IN REMOTE DESKTOPdi Windows, lo schermo diventa bloccato e direbbe a chi è connesso.

Allora, perché è utile? È utile perché significa che per consentire a qualcuno di connettersi alla TUA sessione senza che tu te ne accorga o che lo schermo venga preso in consegna, hanno utilizzato software di terze parti. Tuttavia, nel 2014, nessuno sarà così ovvio ed è molto più difficile individuare software stealth software di terze parti.

Se stiamo cercando software di terze parti, che di solito si riferisce a come software di controllo remoto o software di rete virtuale (VNC), dobbiamo iniziare da zero. Di solito, quando qualcuno installa questo tipo di software sul computer, deve farlo mentre non ci sei e deve riavviare il computer. Quindi, la prima cosa che potrebbe farti capire è se il tuo computer è stato riavviato e non ricordi di averlo fatto.

In secondo luogo, dovresti controllare nel tuo menu Start - Tutti i programmie per vedere se sono installati o meno qualcosa come VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC, ecc. Molte volte le persone sono sciatte e capiscono che un utente normale non saprà che cos'è un software e semplicemente lo ignorerà. Se uno di questi programmi è installato, qualcuno può connettersi al tuo computer senza che tu lo sappia finché il programma è in esecuzione in background come servizio di Windows.

Questo ci porta al terzo punto. Di solito, se uno dei programmi sopra elencati è installato, ci sarà un'icona nella barra delle applicazioni perché deve essere costantemente in esecuzione per funzionare.

Controlla tutte le tue icone (anche quelle nascoste) e guarda cosa sta succedendo. Se trovi qualcosa di cui non hai sentito parlare, fai una rapida ricerca su Google per vedere cosa appare. È abbastanza facile per il software di monitoraggio nascondere l'icona della barra delle applicazioni, quindi se non vedi nulla di insolito lì, non significa che non hai installato il software di monitoraggio.

Quindi, se non viene mostrato nulla nei posti più ovvi, passiamo alle cose più complicate.

Controlla le porte del firewall

Anche in questo caso, poiché queste sono app di terze parti, devono connettersi a Windows su diverse comunicazioni porti. Le porte sono semplicemente una connessione dati virtuale tramite la quale i computer condividono direttamente le informazioni. Come forse già saprai, Windows è dotato di un firewall integrato che blocca molte delle porte in ingresso per motivi di sicurezza. Se non stai eseguendo un sito FTP, perché la tua porta 23 dovrebbe essere aperta, giusto?

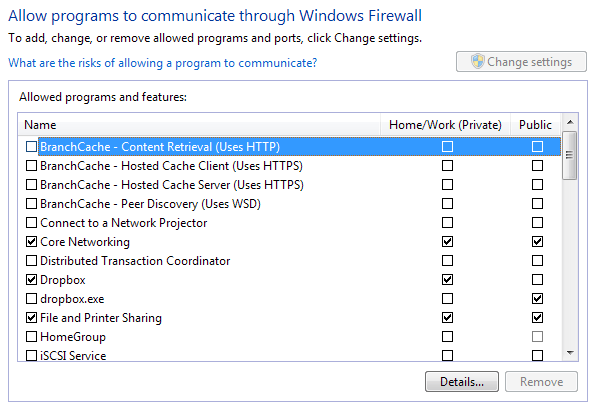

Quindi, per far sì che queste app di terzi si connettano al tuo computer, devono passare attraverso una porta, che deve essere aperto sul tuo computer. Puoi controllare tutte le porte aperte andando su Start, Pannello di controlloe Windows Firewall. Quindi fai clic su Consenti a un programma di funzionalità tramite Windows Firewallsul lato sinistro.

Qui potrai vedi vedere un elenco di programmi con caselle di controllo accanto a loro. Quelli che sono spuntati sono "aperti" e quelli non marcati o non elencati sono "chiusi". Passa attraverso la lista e vedi se c'è un programma che non ti è familiare o che corrisponde a VNC, controllo remoto, ecc. In tal caso, puoi bloccare il programma deselezionando la casella per questo!

Verifica connessioni in uscita

Sfortunatamente, è un po 'più complicato di così. In alcuni casi, potrebbe esserci una connessione in entrata, ma in molti casi il software installato sul computer avrà solo una connessione in uscita verso un server. In Windows, sono consentite tutte le connessioni in uscita, il che significa che nulla è bloccato. Se tutto ciò che fa il software di spionaggio è registrare i dati e inviarli a un server, quindi utilizza solo una connessione in uscita e quindi non verrà visualizzato nell'elenco dei firewall.

Per catturare un programma come quello , dobbiamo vedere le connessioni in uscita dal nostro computer ai server. Ci sono un sacco di modi in cui possiamo farlo e ne parlerò uno o due qui. Come ho detto prima, diventa un po 'complicato ora perché abbiamo a che fare con software veramente invisibili e non lo troverai facilmente.

TCPView

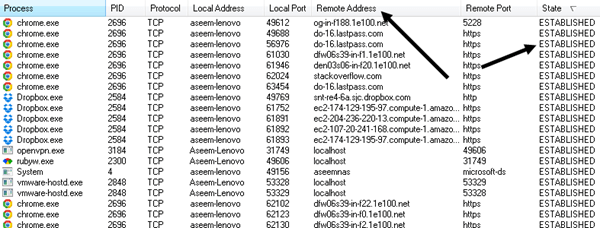

In primo luogo, scarica un programma chiamato TCPView da Microsoft. È un file molto piccolo e non è nemmeno necessario installarlo, basta decomprimerlo e fare doppio clic su Tcpview. La finestra principale sarà simile a questa e probabilmente non ha senso.

Fondamentalmente, ti mostra tutte le connessioni dal tuo computer ad altri computer. Sul lato sinistro c'è il nome del processo, che sarà i programmi in esecuzione, cioè Chrome, Dropbox, ecc. Le sole altre colonne che dobbiamo esaminare sono Indirizzo remotoe Stato. Vai avanti e ordina per colonna Stato e guarda tutti i processi elencati in ESTABLISHED. Stabilito significa che c'è attualmente una connessione aperta. Nota che il software di spionaggio potrebbe non essere sempre connesso al server remoto, quindi è una buona idea lasciare questo programma aperto e monitorare eventuali nuovi processi che potrebbero apparire sotto lo stato stabilito.

Cosa vuoi fare è filtrare quella lista ai processi di cui non si riconosce il nome. Chrome e Dropbox vanno bene e non c'è motivo di allarme, ma cosa sono openvpn.exe e rubyw.exe? Bene, nel mio caso, io uso una VPN per connettermi a Internet in modo che tali processi siano per il mio servizio VPN. Tuttavia, puoi solo Google questi servizi e scoprirlo rapidamente. Il software VPN non sta spiando software, quindi non preoccuparti. Quando cerchi un processo, sarai immediatamente in grado di dire se è sicuro o meno guardando solo i risultati della ricerca.

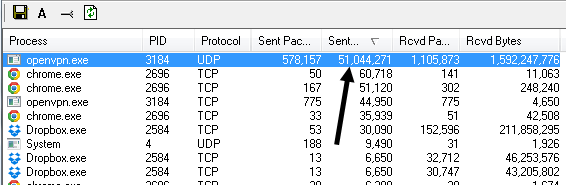

Un'altra cosa che vuoi controllare sono le colonne all'estrema destra chiamate Pacchetti inviati, Byte inviati, ecc. Ordina per Byte inviati e puoi vedere immediatamente quale processo sta inviando la maggior parte dei dati dal tuo computer. Se qualcuno sta monitorando il tuo computer, devono inviare i dati ovunque, quindi a meno che il processo non sia nascosto molto bene, dovresti vederlo qui.

Process Explorer

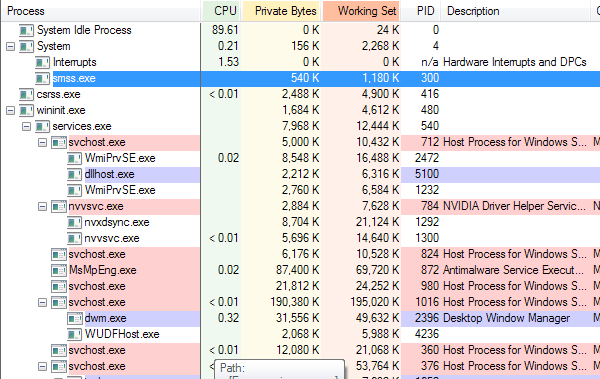

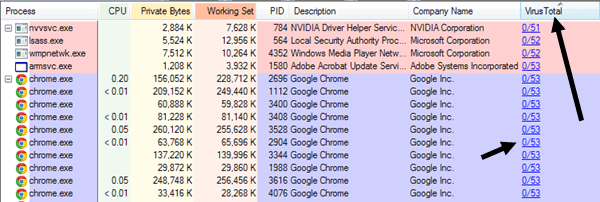

Un altro programma che puoi utilizzare per trovare tutti i processi in esecuzione sul tuo computer è Process Explorer di Microsoft. Quando lo esegui, visualizzerai un sacco di informazioni su ogni singolo processo e persino sui processi secondari in esecuzione all'interno dei processi parent.

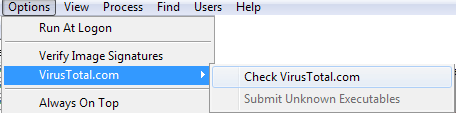

Processo Explorer è davvero fantastico perché si collega a VirusTotal e può dirti istantaneamente se un processo è stato rilevato come malware o meno. Per farlo, fai clic su Opzioni, VirusTotal.com, quindi su Controlla VirusTotal.com. Ti verrà indirizzato al loro sito web per leggere il TOS, basta chiuderlo e fare clic su Sìnella finestra di dialogo del programma.

Una volta fatto, vedrai una nuova colonna che mostra l'ultima velocità di rilevamento della scansione per molti processi. Non sarà in grado di ottenere il valore per tutti i processi, ma è meglio di niente. Per quelli che non hanno un punteggio, vai avanti e cerca manualmente quei processi in Google. Per quelli con punteggi, lo vuoi dire praticamente 0 / XX. Se non è 0, andare avanti e Google il processo o fare clic sui numeri da portare al sito Web VirusTotal per quel processo.

I Tendono anche a ordinare la lista per nome della società e qualsiasi processo che non ha una società elencata, io Google per controllare. Tuttavia, anche con questi programmi potresti non vedere ancora tutti i processi.

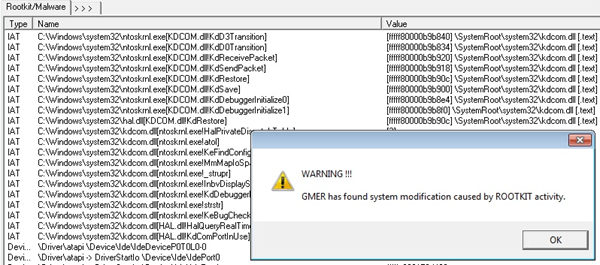

Rootkit

Esistono anche programmi di classe stealth chiamati rootkit, che i due programmi sopra non saranno nemmeno in grado di vedere. In questo caso, se non hai trovato nulla di sospetto durante il controllo di tutti i processi di cui sopra, dovrai provare anche strumenti più robusti. Un altro ottimo strumento di Microsoft è Rootkit Revealer, tuttavia è molto vecchio.

Altri buoni strumenti anti-rootkit sono Malwarebytes Anti-Rootkit Beta, che consiglio vivamente dal loro Lo strumento anti-malware è stato classificato al primo posto nel 2014. Un altro popolare è GMER.

Ti suggerisco di installare questi strumenti e li eseguono. Se trovano qualcosa, rimuovere o eliminare qualsiasi cosa suggeriscono. Inoltre, è necessario installare software anti-malware e anti-virus. Molti di questi programmi invisibili che le persone usano sono considerati malware / virus, quindi verranno rimossi se si esegue il software appropriato. Se viene rilevato qualcosa, assicurati a Google in modo che tu possa scoprire se stava monitorando o meno il software.

Email & amp; Monitoraggio del sito Web

Per verificare se la tua posta elettronica viene monitorata è anche complicata, ma continueremo con le cose facili per questo articolo. Ogni volta che si invia un messaggio di posta elettronica da Outlook o un client di posta elettronica sul computer, deve sempre connettersi a un server di posta elettronica. Ora può connettersi direttamente o connettersi tramite il cosiddetto server proxy, che accetta una richiesta, la altera o la controlla e la inoltra a un altro server.

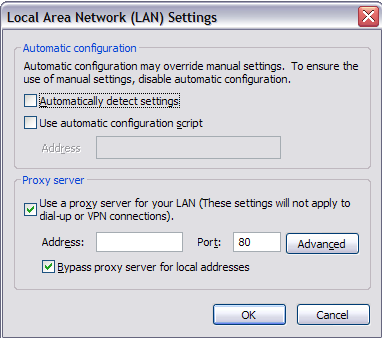

Se stai attraversando un server proxy per l'e-mail o la navigazione web, che i siti Web a cui si accede o le e-mail che si scrivono possono essere salvati e visualizzati in seguito. Puoi controllare entrambi e ecco come. Per IE, vai a Strumenti, quindi Opzioni Internet. Fai clic sulla scheda Connessionie seleziona Impostazioni LAN.

Se il server proxy casella è selezionata e ha un indirizzo IP locale con un numero di porta, quindi significa che stai passando attraverso un server locale prima di raggiungere il server web. Ciò significa che qualsiasi sito web visitato prima passa attraverso un altro server che esegue una sorta di software che blocca l'indirizzo o semplicemente lo registra. L'unica volta in cui sei al sicuro è se il sito che stai visitando utilizza SSL (HTTPS nella barra degli indirizzi), il che significa che tutto ciò che viene inviato dal tuo computer al server remoto è crittografato. Anche se la tua azienda dovesse acquisire i dati nel mezzo, sarebbe crittografata. Dico un po 'di sicurezza perché se sul tuo computer è installato un software di spionaggio, può acquisire sequenze di tasti e quindi catturare qualsiasi cosa tu digiti in quei siti sicuri.

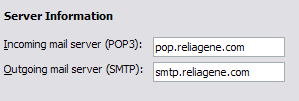

Per la tua email aziendale, stai controllando la stessa cosa , un indirizzo IP locale per i server di posta POP e SMTP. Per controllare in Outlook, vai a Strumenti, Account emaile fai clic su Cambia o Proprietà e trova i valori per il server POP e SMTP. Sfortunatamente, negli ambienti aziendali, il server di posta elettronica è probabilmente locale e pertanto si è sicuramente monitorati, anche se non tramite un proxy.

Devi sempre stare attento a scrivere e-mail o a navigare sui siti web mentre sei in ufficio. Anche cercare di sfondare la sicurezza potrebbe metterti nei guai se scoprono che hai bypassato i loro sistemi! Alle persone IT non piace, posso dirti per esperienza! Tuttavia, vuoi proteggere la tua navigazione web e le tue attività di posta elettronica, la soluzione migliore è utilizzare VPN come accesso Internet privato.

Ciò richiede l'installazione di software sul computer, che potresti non essere in grado di fare in il primo posto. Tuttavia, se puoi, puoi essere abbastanza sicuro che nessuno è in grado di vedere cosa stai facendo nel tuo browser purché non sia installato alcun software di spionaggio locale! Non c'è nulla che possa nascondere le tue attività dal software di spionaggio installato localmente perché può registrare sequenze di tasti, ecc., Quindi fai del tuo meglio per seguire le mie istruzioni sopra e disabilitare il programma di monitoraggio. Se avete domande o dubbi, sentitevi liberi di commentare. Buon divertimento!